1、服务器介绍

| 主机名 | IP地址 | 工具 | 备注 |

| 攻击机 | 10.0.200.100 | python burp | python 3.9.4 |

| 靶机 | cms.chenjiangfeng.cn | phpstudy | 部署dedecms |

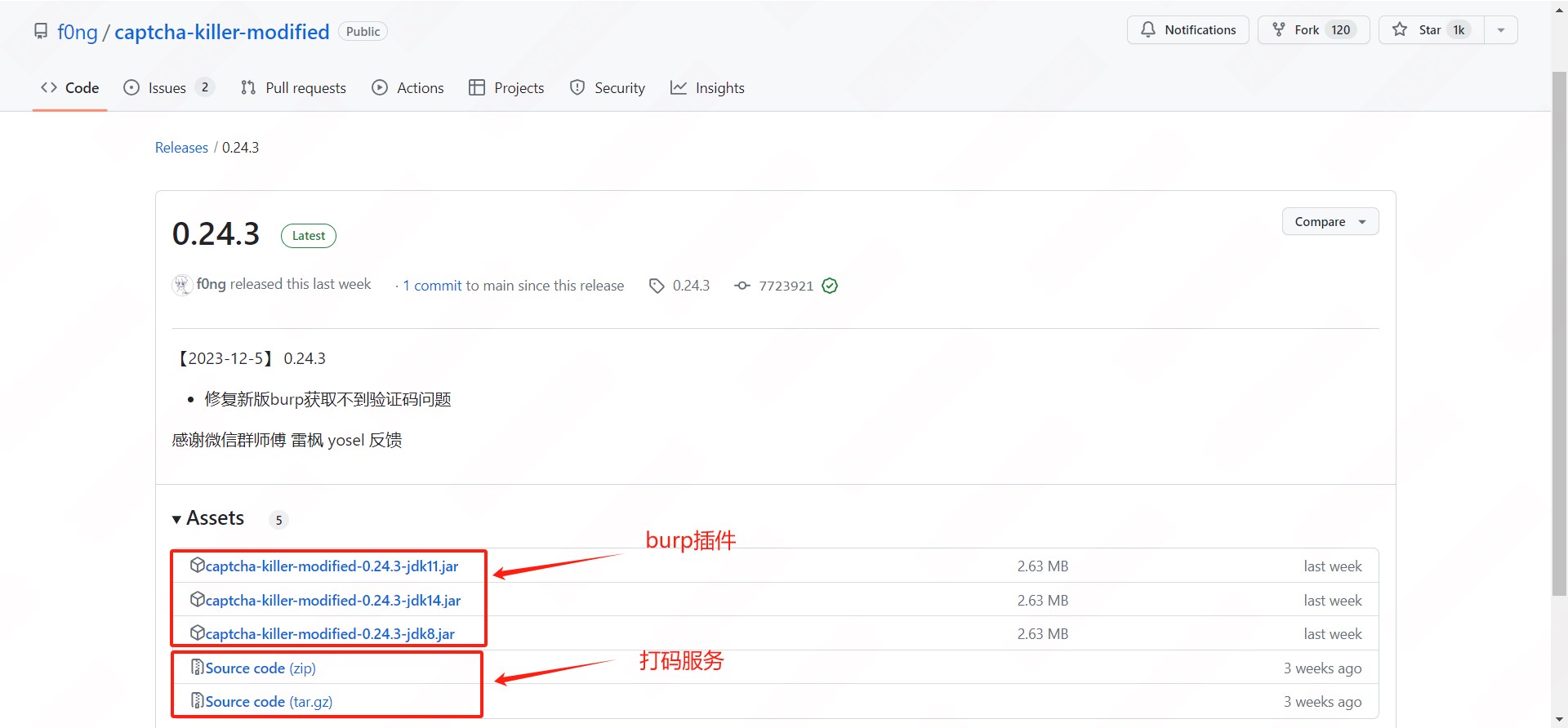

2、下载插件和服务代码

地址:https://github.com/f0ng/captcha-killer-modified/releases

该项目基于captcha-killer(https://github.com/c0ny1/captcha-killer)修改,可以用于2021-2022的Burp Suite。

其中jar文件是Burp插件。

Source code.zip里面有一个codereg.py是服务文件,用于搭建验证码服务,需要解压出来。注意不要放在有中文名字的路径中,否则启动会有问题。

3、安装Burp插件

Extender–Add(默认Java类型插件)–Select File–选择下载的captcha-killer-modified-jdk11.jar–打开–Next

4、获取验证码

拦截请求验证码的包,比如:

http://cms.chenjiangfeng.cn/include/vdimgck.php

并右键发送到 captcha panel

填写验证码URL,并点击获取,右侧显示验证码图片即为正常。

5、本地服务识别验证码

本文实验的python版本环境:Python 3.9.4

1. 安装ddddocr和aiohttp

pip install ddddocr aiohttp -i http://mirrors.aliyun.com/pypi/simple/ 2. 在本地开启一个验证码识别的web接口,找到之前解压的Source code.zip,里面有一个codereg.py

Python codereg.py正常运行:

3. 填写接口URL和请求模板(Request template)

请求包内容为:

POST /reg HTTP/1.1

Host: 127.0.0.1:8888

Authorization:Basic f0ngauth

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:97.0) Gecko/20100101 Firefox/97.0

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 8332

<@BASE64><@IMG_RAW></@IMG_RAW></@BASE64>4. 填好以后点击“识别”,即可识别刚刚获取的图片验证码。重复点击“识别”,可以重复识别。点击一次“获取”,点击一次“识别”,可以逐张识别。

6、抓取登录包暴破

1. 登录界面

2. 打开拦截开关,对登录操作进行拦截抓包,发送到Intruder模块:

3. 攻击模式选择:Pitchfork,攻击字段标记密码和验证码的值

4. 第一个payload是密码的值:点击粘贴

5. 第二个payload是验证码的值:

6. 设置线程池为单线程,否则验证码识别会交叉出现错误:

7. 点击两次Length按长度逆序排列,找出与其它Length不同的一个,根据Response确定暴破成功:

其他情况

© 版权声明

本站所有内容(包括但不限于文字、图片、视频等)均受到版权法保护,归作者所有,未经授权不得转载、复制或用于其他任何商业目的。 转载请注明出处,并保留原文链接。对于未经授权的使用,我们将保留追究法律责任的权利。

THE END

暂无评论内容