Postfix+mailutils搭建邮件服务器

如果vps是centos,有更好用的平台EwoMail搭建,参考官方文档进行一步步搭建http://doc.ewomail.com/docs/ewomail/install

Gophish搭建钓鱼平台

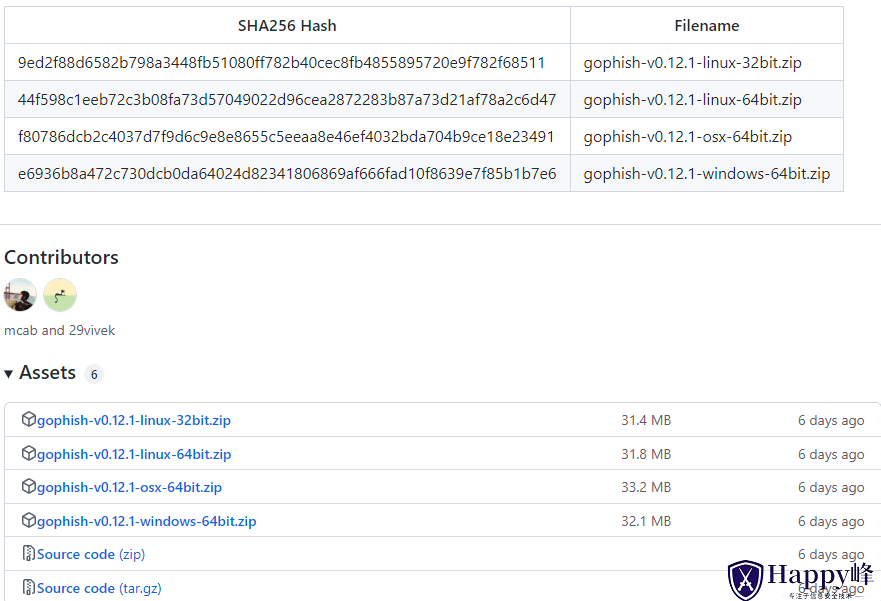

Github 地址:https://github.com/gophish/gophish

解压并启动

mkdir gophish;cd gophish

wget https://github.com/gophish/gophish/releases/download/v0.12.1/gophish-v0.12.1-linux-64bit.zip

unzip gophish-v0.12.1-linux-64bit.zip# nano config.json

{

"admin_server": {

"listen_url": "0.0.0.0:8088", //修改默认端口

"use_tls": true,

"cert_path": "gophish_admin.crt",

"key_path": "gophish_admin.key"

},

"phish_server": {

"listen_url": "0.0.0.0:443", //https开启443端口

"use_tls": true,

"cert_path": "access.a.com.crt", //修改证书

"key_path": "access.a.com.key" //修改证书

},

"db_name": "sqlite3", //数据库支持MySQL

"db_path": "gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "/var/log/gophish/gophish.log", //日志记录,需要先创建目录和文件,否则跑不起来

"level": ""

}

}

chmod +x gophish

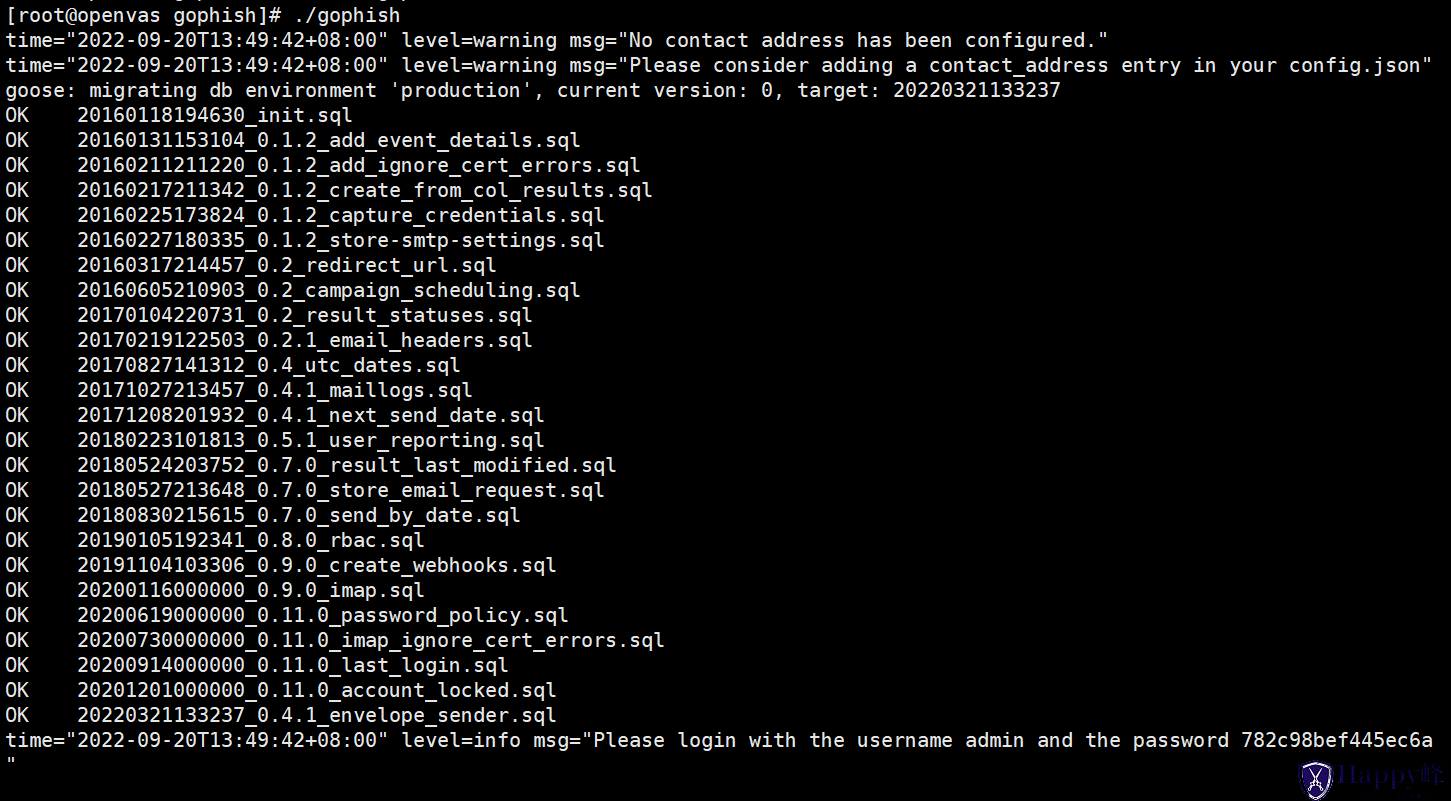

./gophish

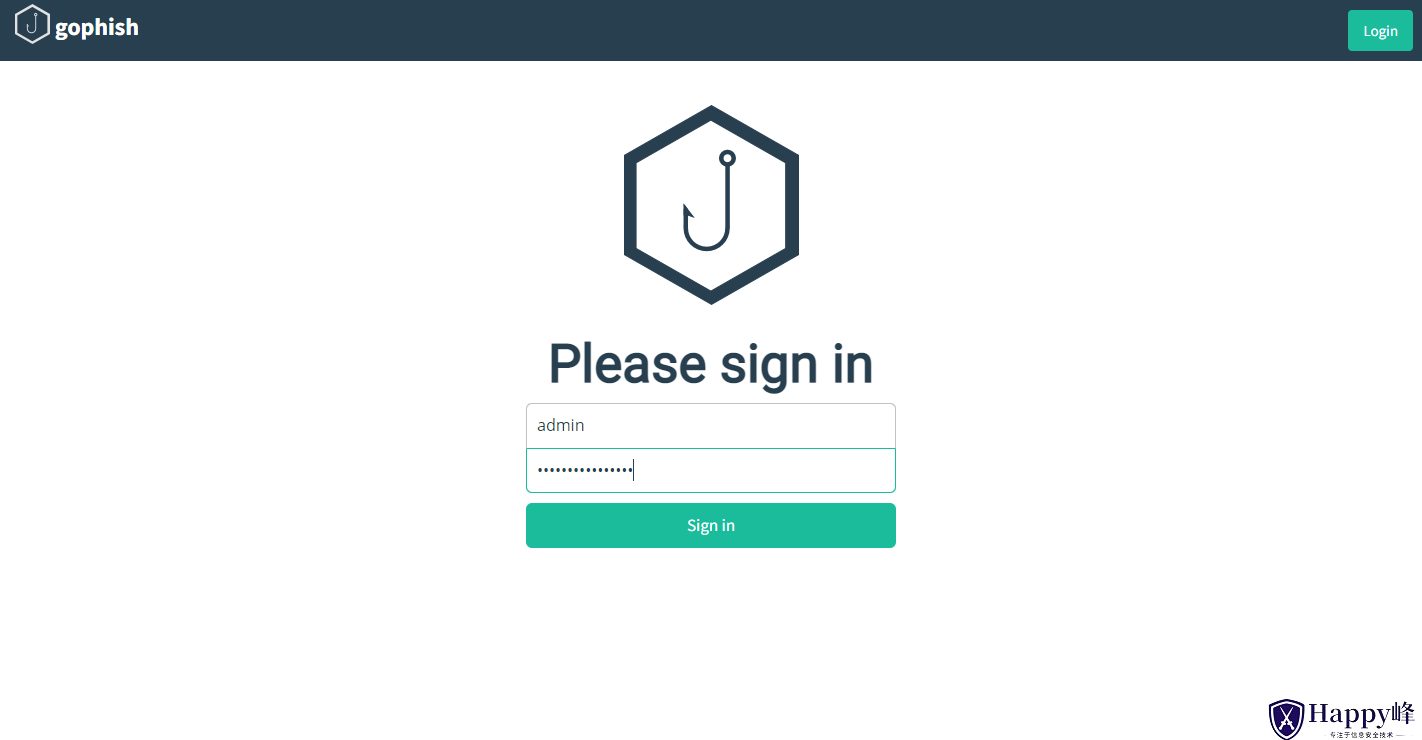

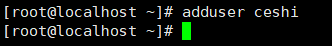

登录管理后台地址,端口为3333,利用获取的登录账号密码,admin,782c98bef445ec6a

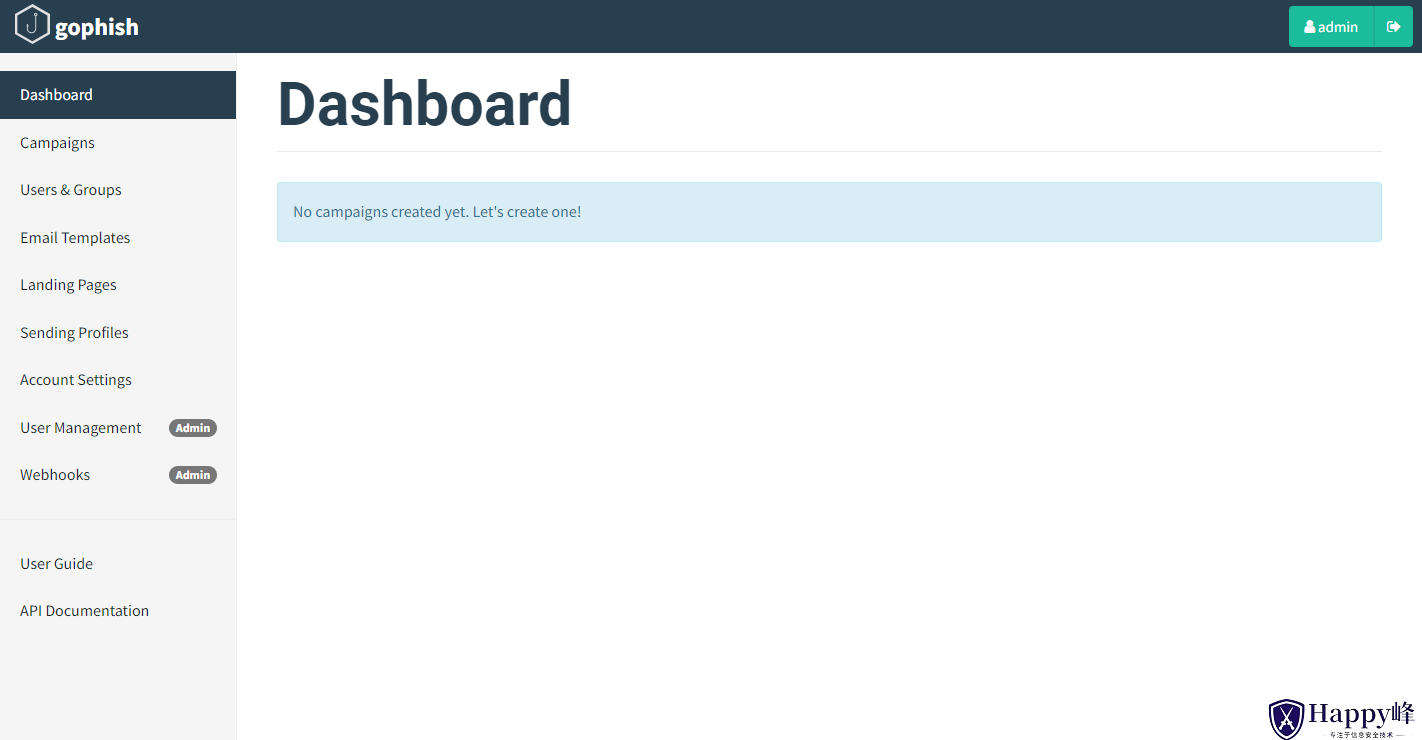

到此钓鱼平台搭建完成。

3 Gophish功能介绍

![图片[1]-gophish钓鱼平台搭建-Happy峰](https://blog.chenjiangfeng.com/wp-content/uploads/2024/12/739b92540e61a1cbefae3c6ce1efec53_883ac31f-a504-4c70-b2e6-b6a9a92e3686-1.png)

官方指导手册地址:https://docs.getgophish.com/user-guide/

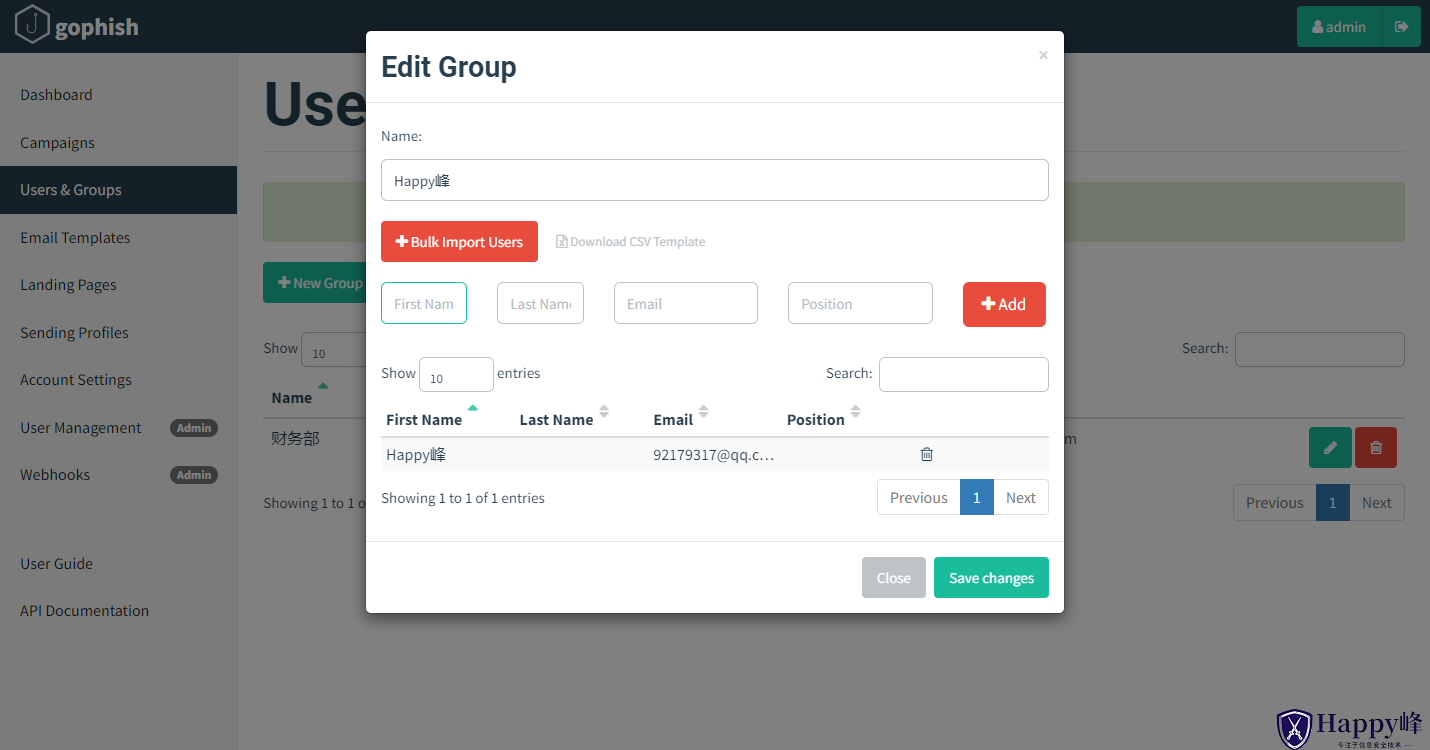

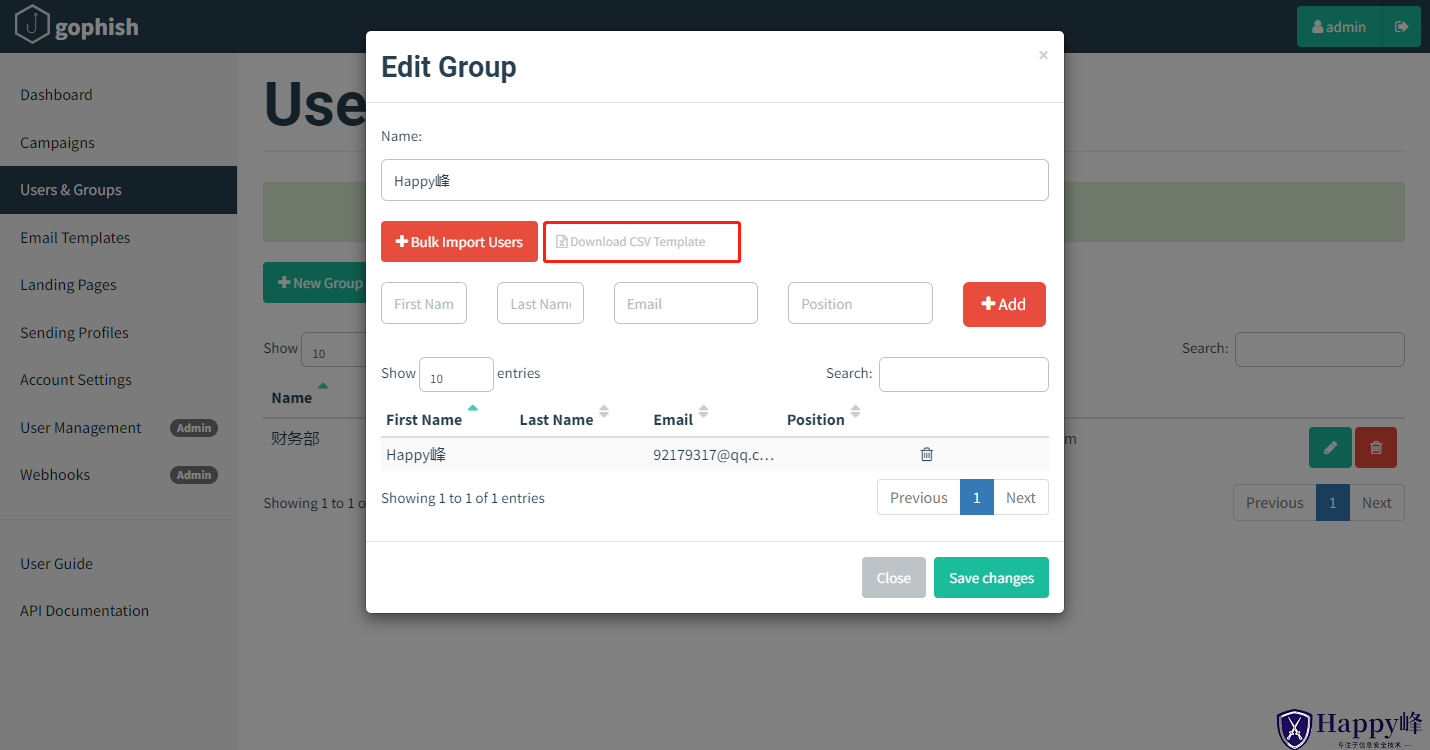

2.1 Groups

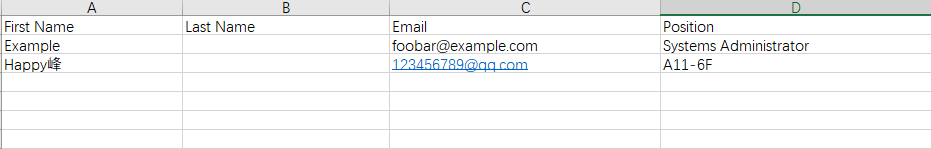

点击Download CSV Template下载导入模板

编辑导入表格

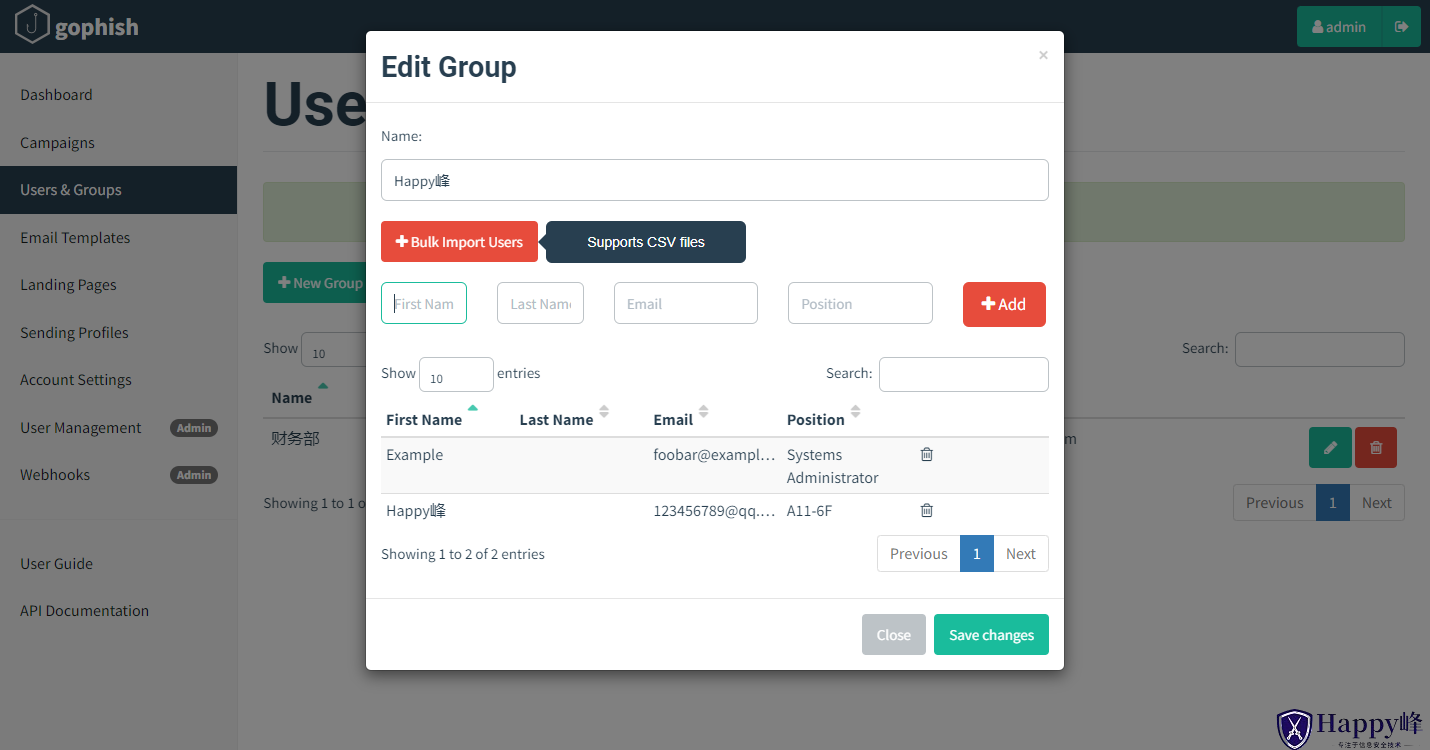

点击Bulk import Users导入用户

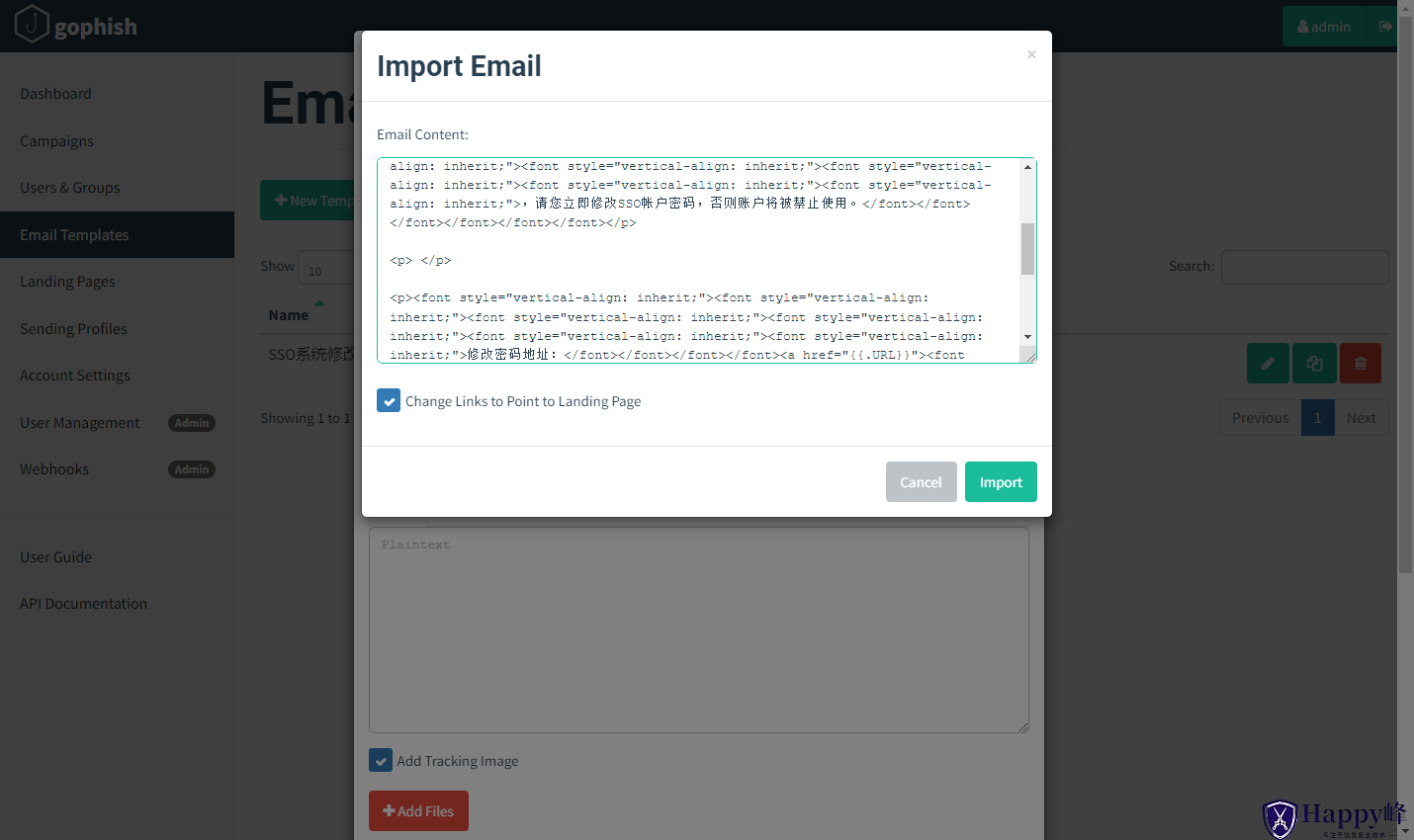

2.2 Email Templates

“模板”是发送到目标的电子邮件的内容。它们可以从现有电子邮件中导入,也可以从头开始创建。他们还支持发送附件。

此处尝试导入现有电子邮件,将要保存的邮件另存为eml格式,然后粘贴导入

模板常用变量

Variable

|

Description

|

|

{{.RId}}

|

The target’s unique ID

|

|

{{.FirstName}}

|

The target’s first name

|

|

{{.LastName}}

|

The target’s last name

|

|

{{.Position}}

|

The target’s position

|

|

{{.Email}}

|

The target’s email address

|

|

{{.From}}

|

The spoofed sender

|

|

{{.TrackingURL}}

|

The URL to the tracking handler

|

|

{{.Tracker}}

|

An alias for <img src=”{{.TrackingURL}}”/>

|

|

{{.URL}}

|

The phishing URL

|

|

{{.BaseURL}}

|

The base URL with the path and rid parameter stripped. Useful for making links to static files.

|

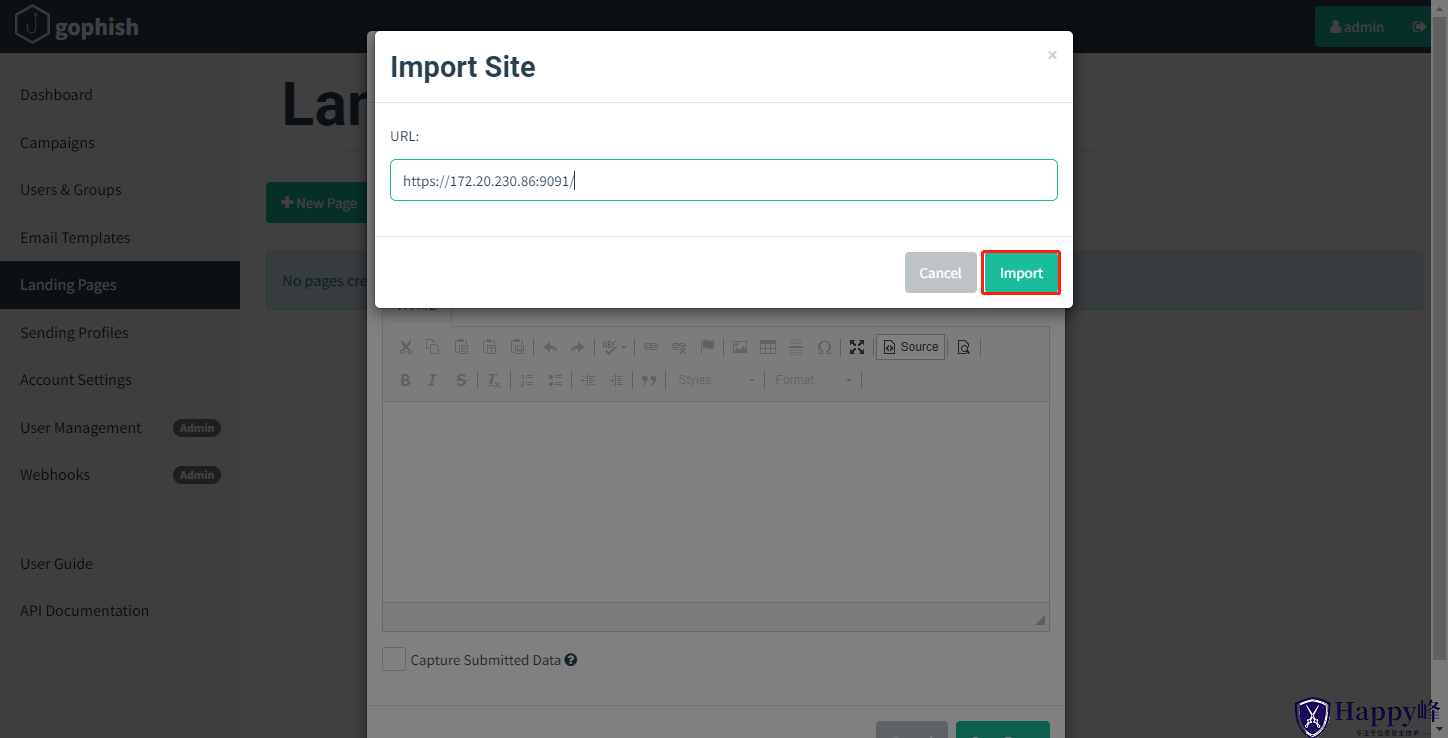

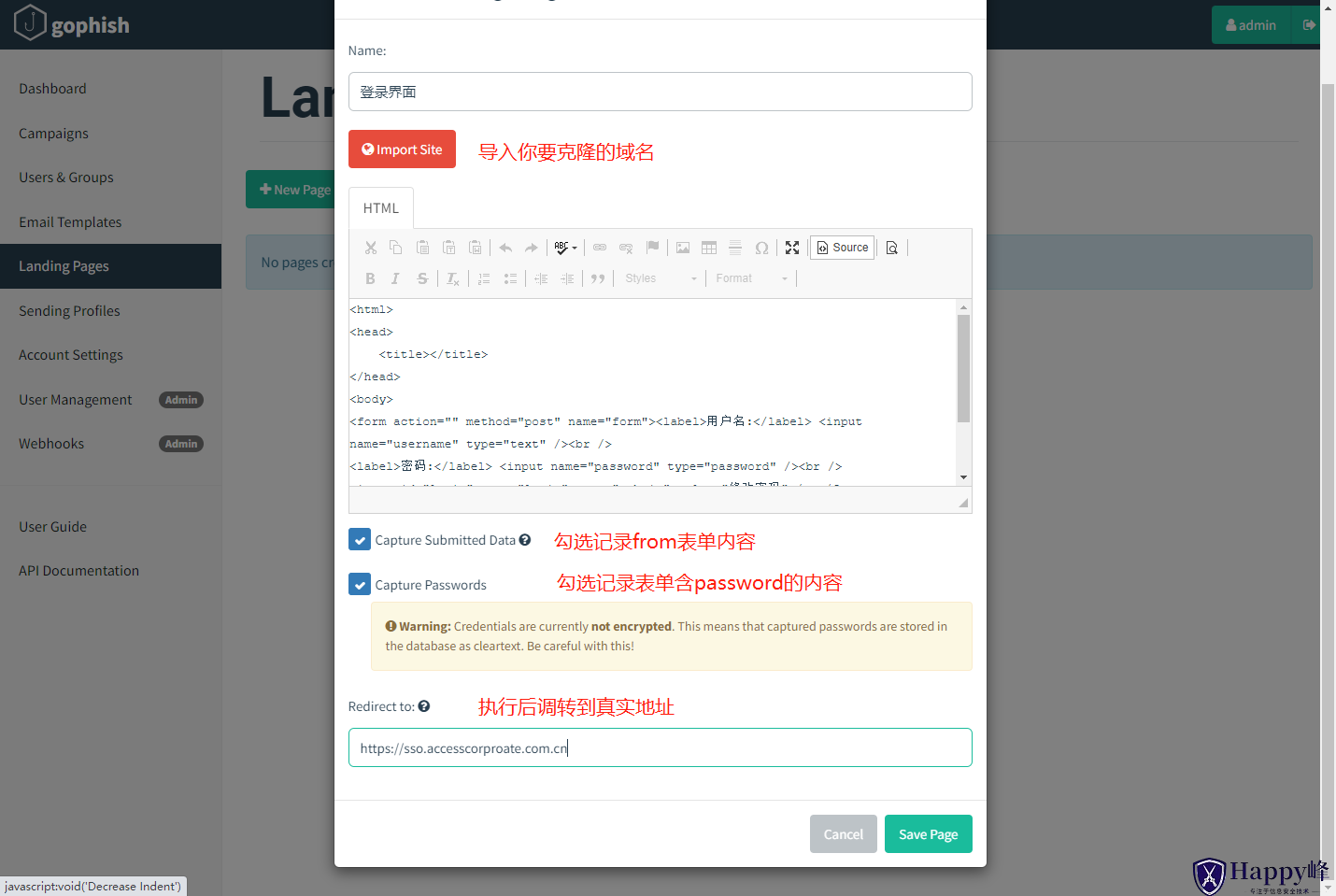

2.3 Landing Pages

注意,目标网站使用了前端框架的话(例如vue)会导致克隆失败,页面无法显示,需要自己保存网站页面并修改HTML代码,VUE框架由于使用js来触发form动作,需要注释并自己添加from代码。

<form action="" autocomplete="off" class="ivu-form ivu-form-label-right" enctype="application/x-www-form-urlencoded" method="post">

手工编写HTML

实例代码

<html>

<head>

<title></title>

</head>

<body>

<form action="" method="post" name="form"><label>用户名:</label> <input name="username" type="text" /><br />

<label>密码:</label> <input name="password" type="password" /><br />

<input id="login" name="login" type="submit" value="修改密码" /> </form>

</body>

</html>

Redirect to:

为了防止怀疑。为了防止用户在输入凭据后变得可疑,您可能希望将他们重定向到原始 URL。

Gophish 可以在用户提交凭据后轻松重定向用户。要重定向用户,请在选中“捕获提交的数据”复选框后出现的“重定向到:”文本字段中输入 URL。

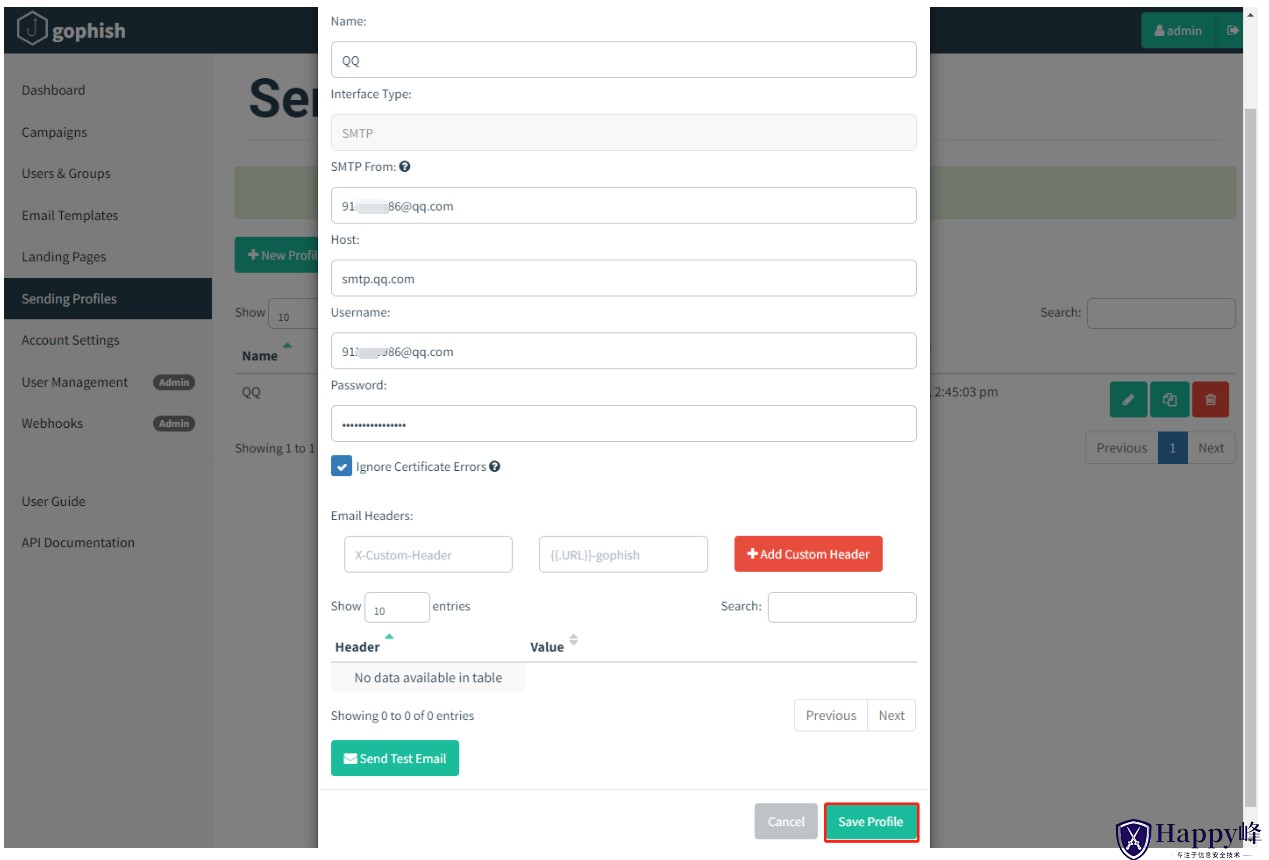

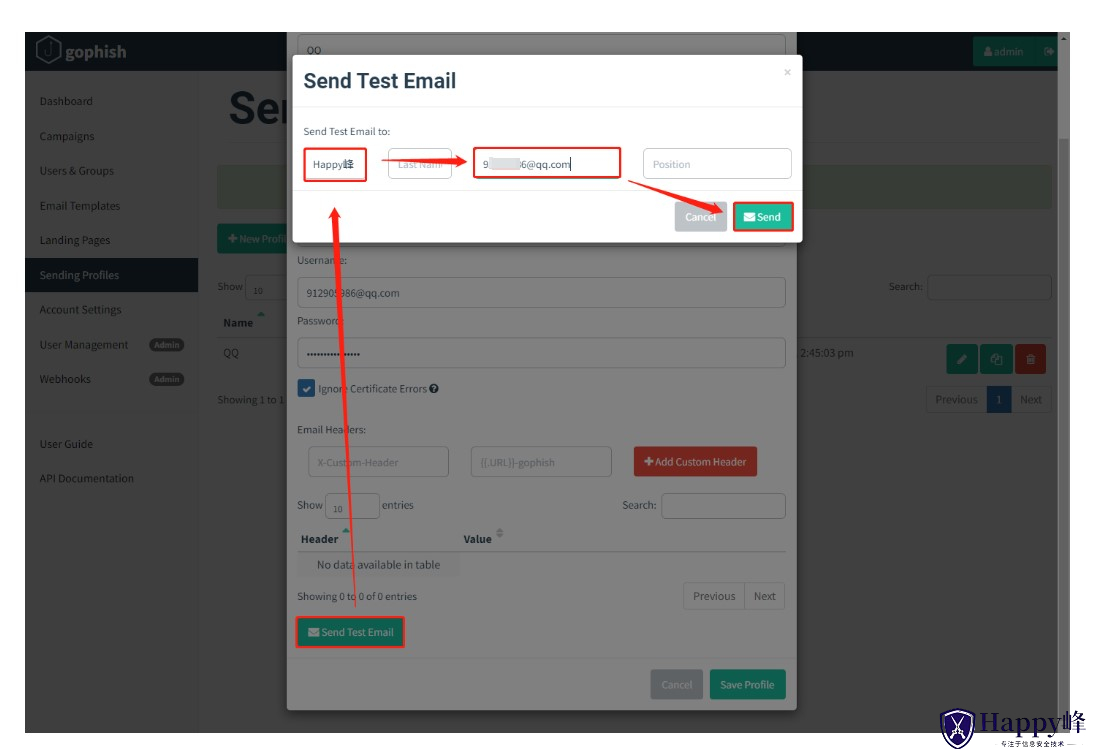

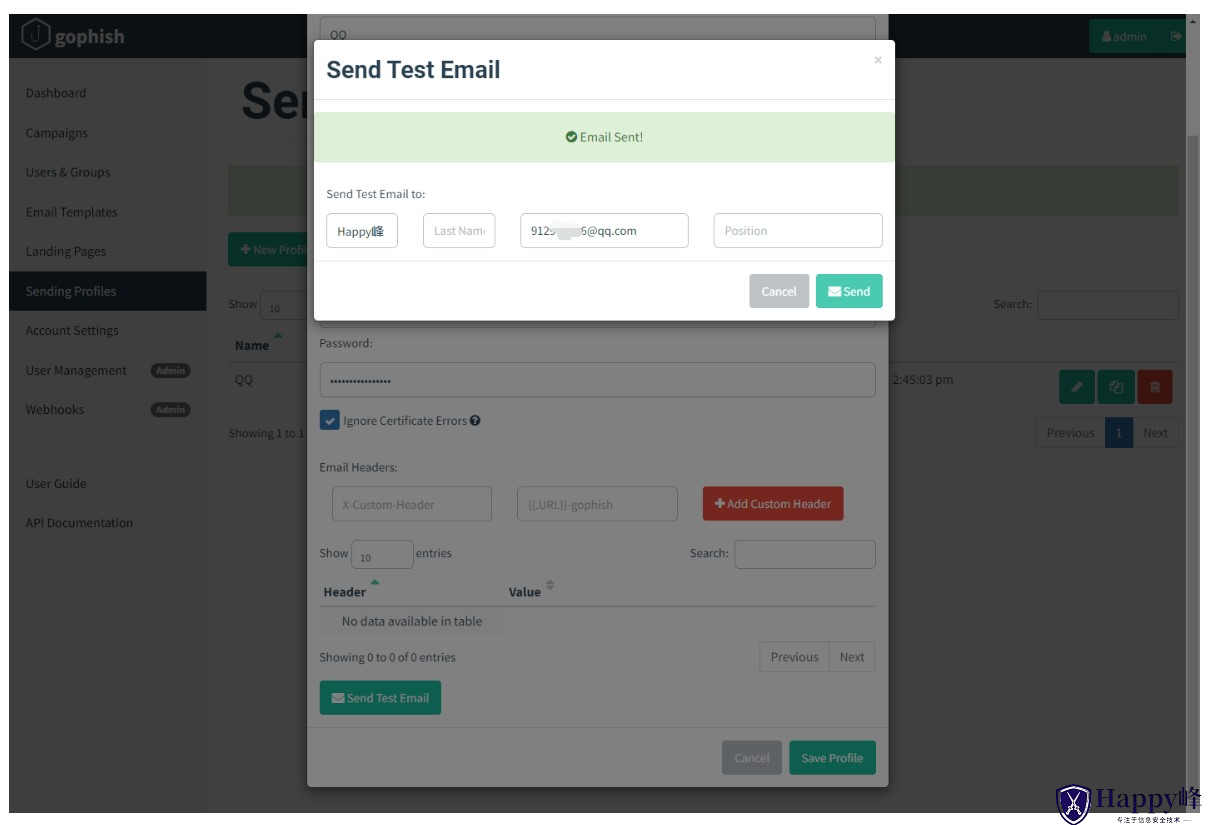

2.4 Sending Profiles

Name:Name字段是为新建的发件策略进行命名,不会影响到钓鱼的实施,建议以发件邮箱为名字,例如使用qq邮箱来发送钓鱼邮件,则Name字段可以写 xxxx@qq.com。

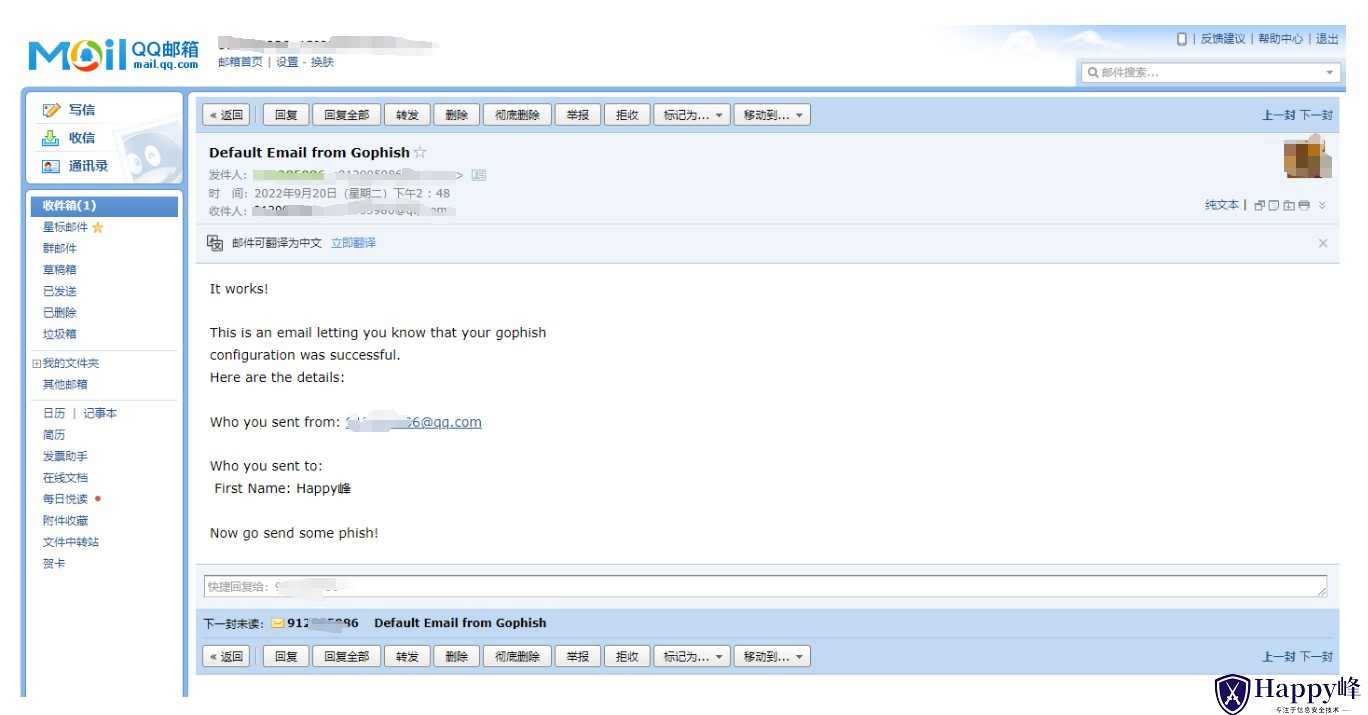

配置完成后可进行邮件发送测试

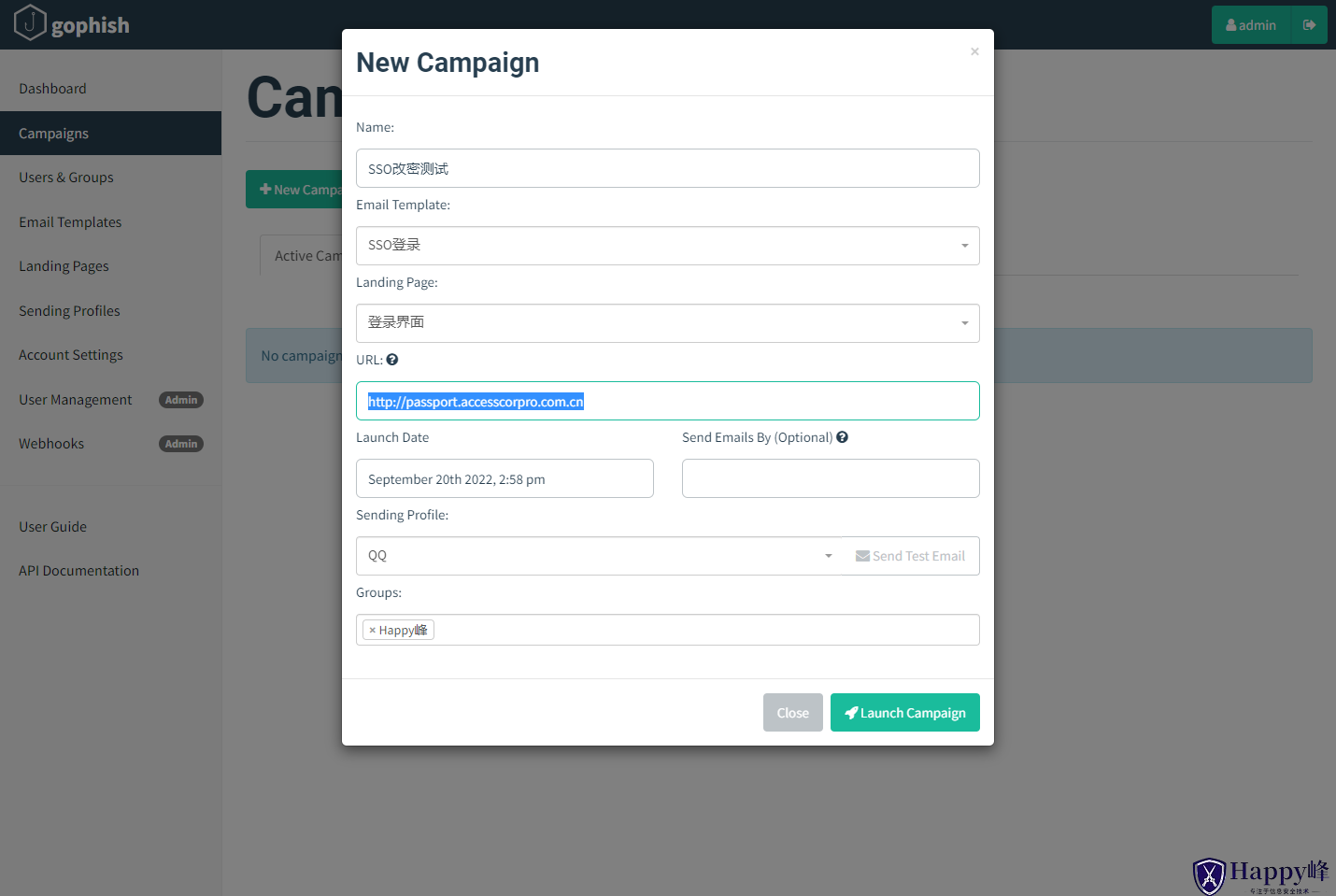

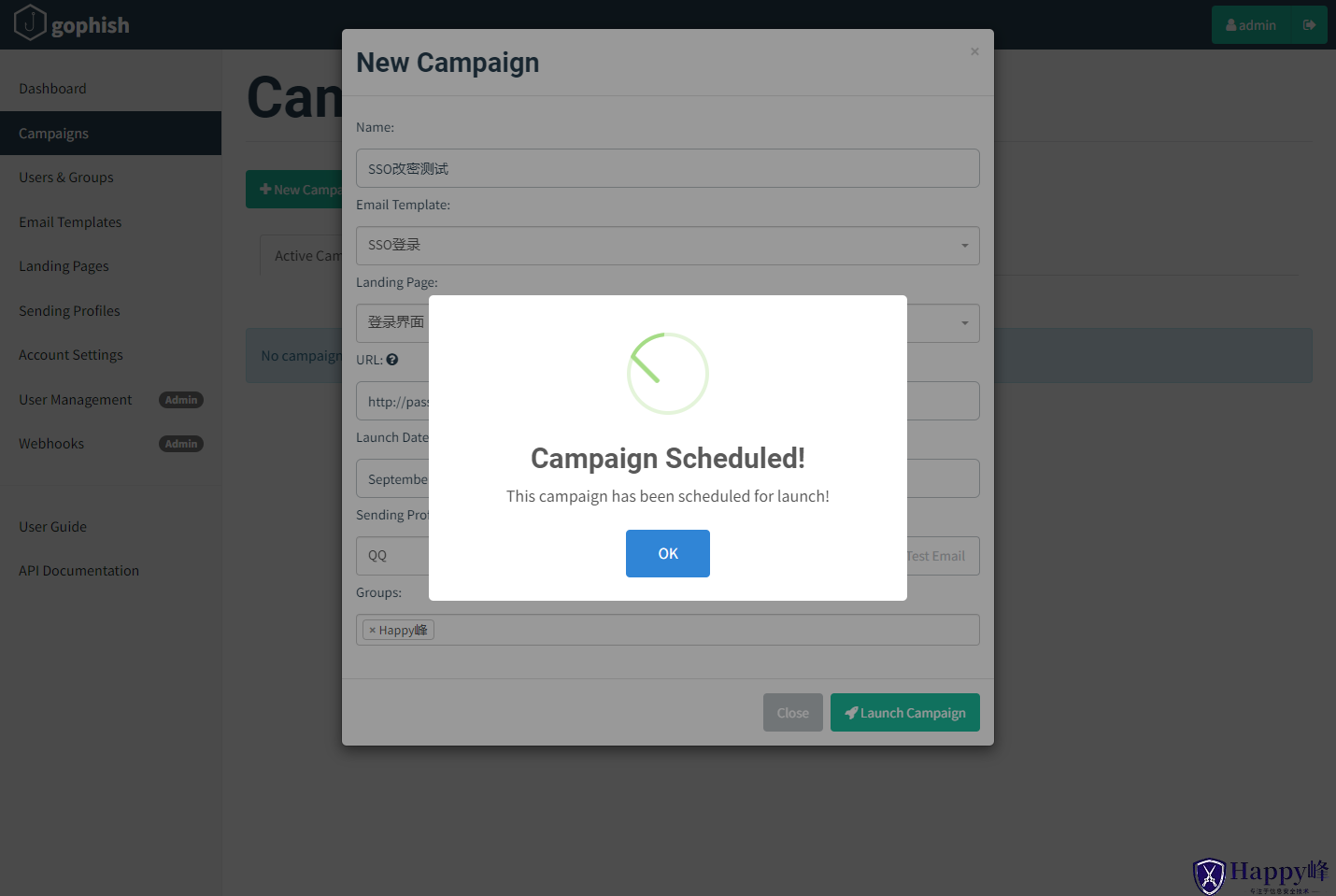

2.5 Campaigns

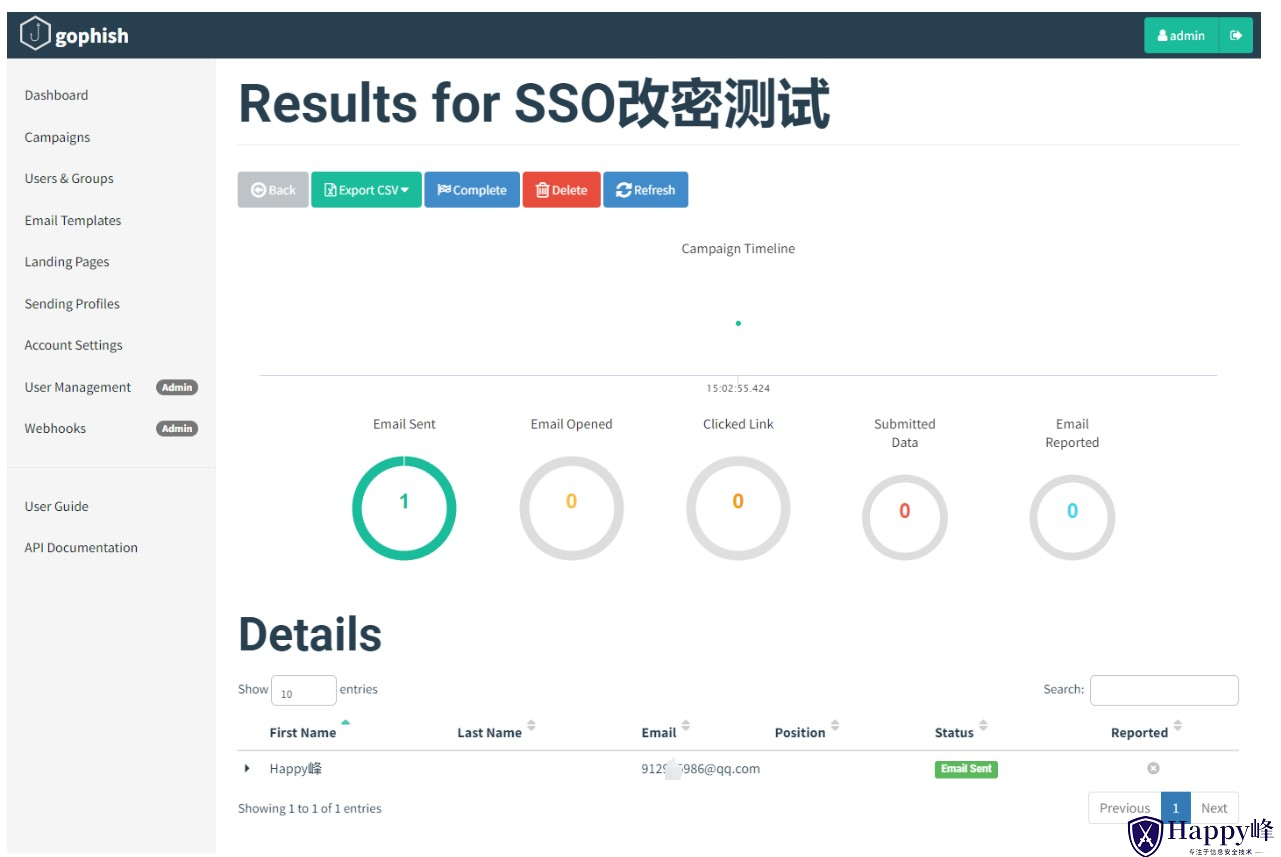

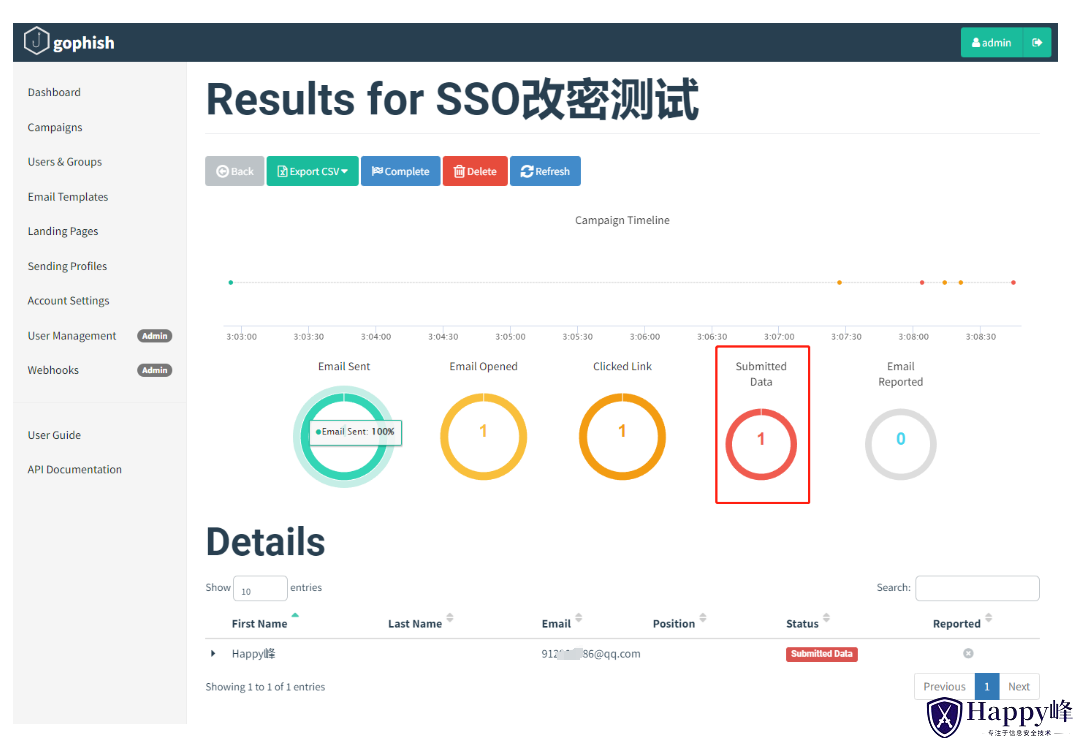

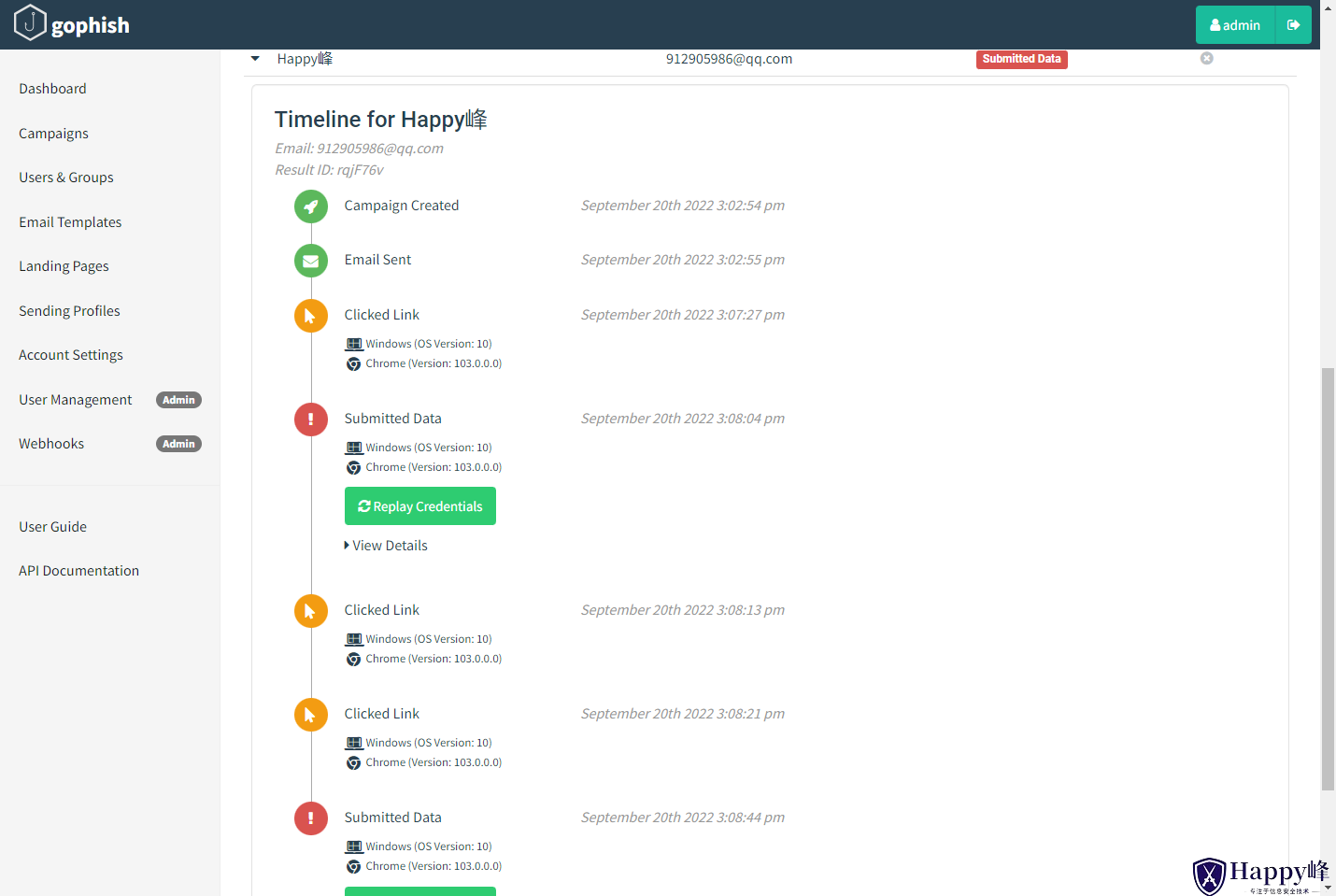

钓鱼成功过后可查看钓鱼详情:

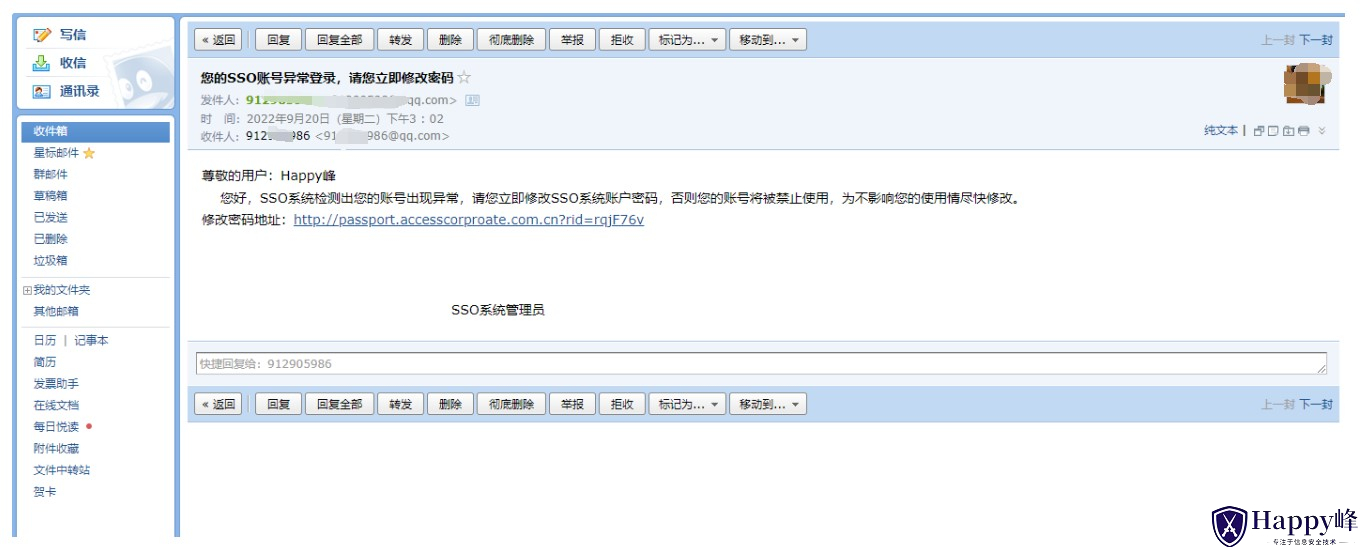

登录邮箱查看邮件

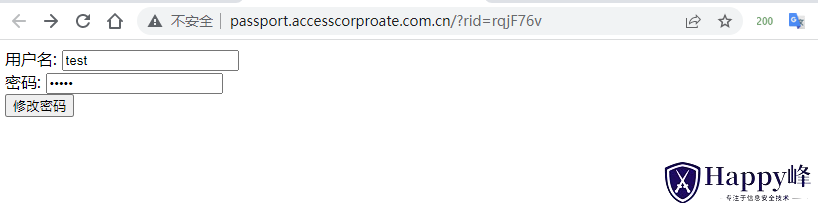

输入账号密码

在查询大盘

查看详细记录

4配置mysql数据库

Using MySQL

The default database in Gophish is SQLite. This is perfectly functional, but some environments may benefit from leveraging a more robust database such as MySQL.

Support for Mysql has been added as of 0.3-dev. To setup Gophish for Mysql, a couple extra steps are needed.

Update config.json

First, change the entries in config.json to match your deployment:

Example:

"db_name" : "mysql",

"db_path" : "root:@(:3306)/gophish?charset=utf8&parseTime=True&loc=UTC",db_path条目的格式是username:password@(host:port)/database?charset=utf8&parseTime=True&loc=UTC.更新mysql配置文件

Gophish 使用与 MySQL >= 5.7 不兼容的日期时间格式。要解决此问题,请将以下行添加到底部

/etc/mysql/mysql.cnf:[mysqld]

sql_mode=ONLY_FULL_GROUP_BY,STRICT_TRANS_TABLES,ERROR_FOR_DIVISION_BY_ZERO,NO_AUTO_CREATE_USER,NO_ENGINE_SUBSTITUTION以上设置是 MySQL 的默认模式,但删除了 NO_ZERO_IN_DATE 和 NO_ZERO_DATE。

创建数据库

要利用 Mysql,您需要做的最后一步是创建

gophish数据库。为此,请登录 mysql 并运行命令CREATE DATABASE gophish CHARACTER SET utf8mb4 COLLATE utf8mb4_unicode_ci;.问题点

<form action="" method="POST">

<input name="username" type="text" placeholder="username" />

<input name="password" type="password" placeholder="password" />

<input type="submit" value="Submit" />

</form>

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容