一、Docker介绍

Docker是一种开放源代码平台,用于自动化应用程序的打包、发布和管理。它基于容器化技术,可以将应用程序及其所有依赖项打包为一个独立的、可移植的容器。这个容器将应用程序和相关的软件、库和配置文件封装在一起,使其能够在不同的环境中以相同的方式运行。

二、漏洞原理

Docker在默认部署的情况下,存在未授权访问的危害,导致攻击者可执行任意命令。导致服务器沦陷。Docker是一个开源的引擎,可以轻松的为任何应用创建一个轻量级的、可移植的、自给自足的容器。开发者在笔记本上编译测试通过的容器可以批量地在生产环境中部署,包括VMs(虚拟机)、baremetal、OpenStack集群和其他的基础应用平台。在默认部署的情况下,存在未授权访问的危害,导致攻击者可执行任意命令。导致服务器沦陷。

三、漏洞危害

1、导致命令执行,服务器被入侵。

2、内网被渗透。导致数据被窃取等风险。

四、Docker 未授权漏洞复现

1.环境介绍

单台主机,开

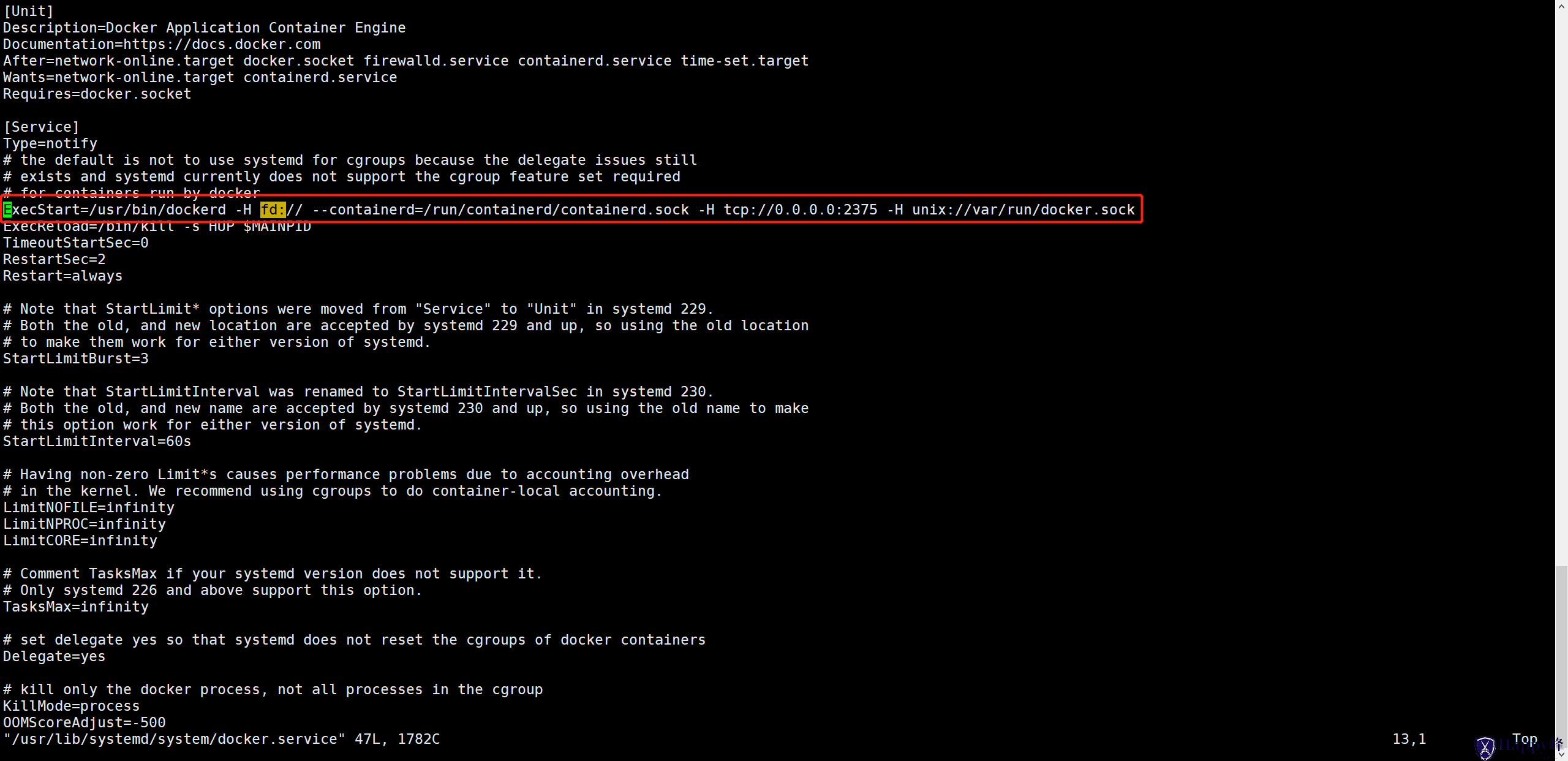

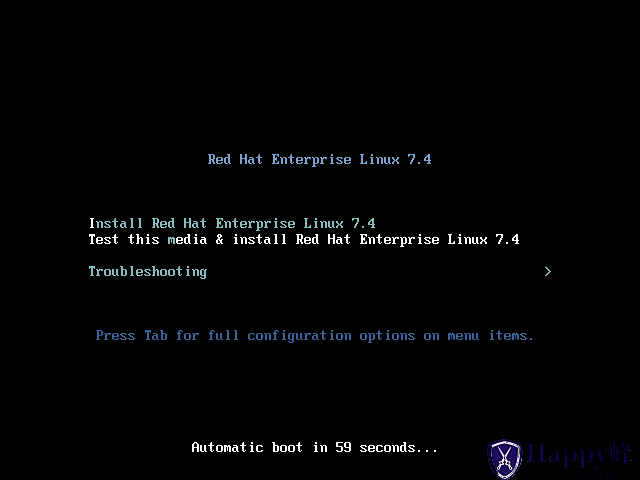

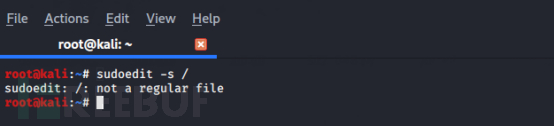

2. 开启docker 2375端口

在ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock 后添加-H tcp://0.0.0.0:2375 -H unix://var/run/docker.sock

3.重新载入服务信息

systemctl daemon-reload

4. 重启docker服务

systemctl restart docker5. 关闭防火墙

systemctl stop ebtables firewalld iptables漏洞验证

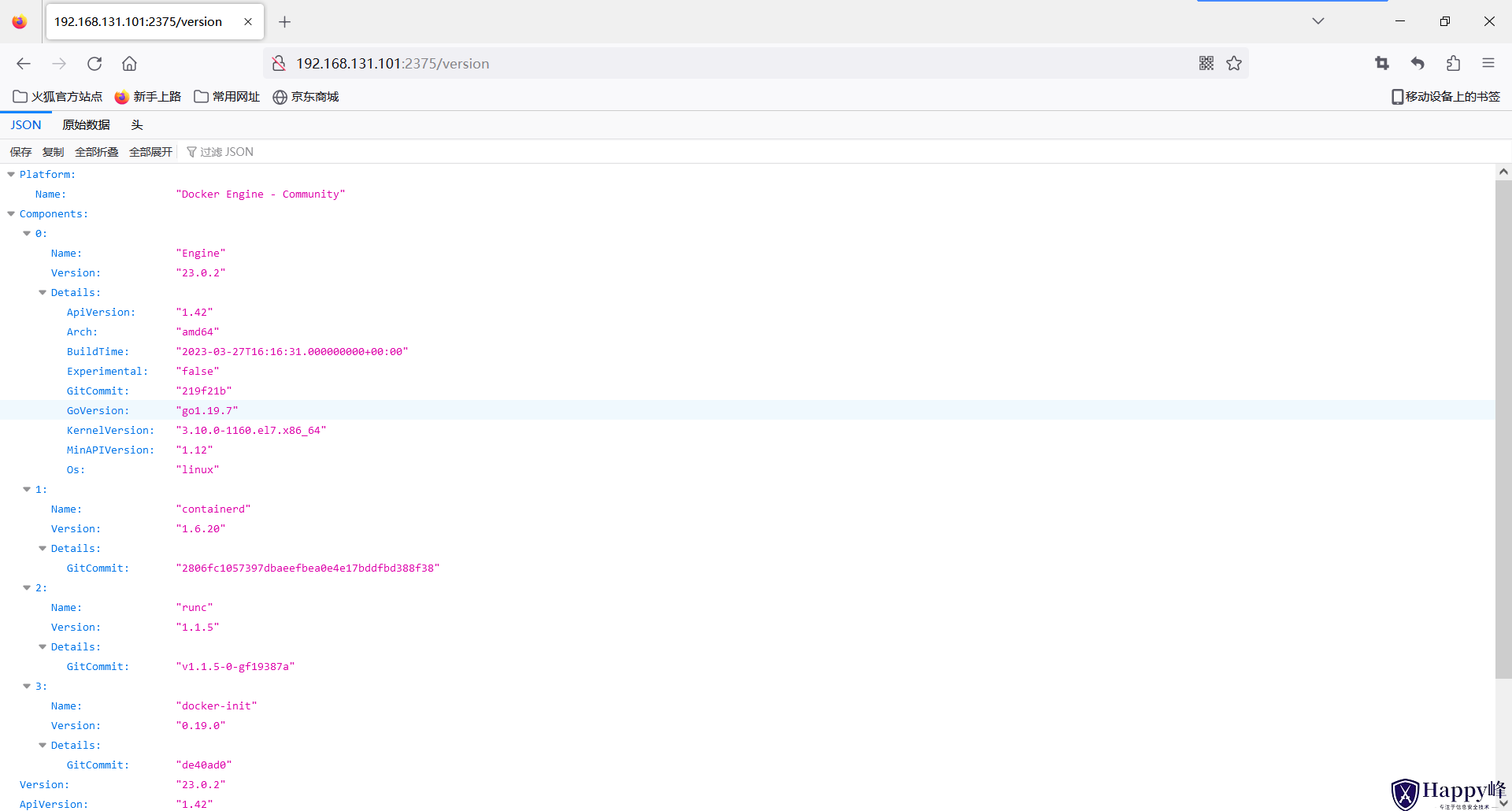

访问 http://your-ip:2375/version ;若能访问,证明存在未授权访问漏洞

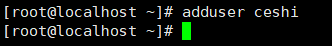

五、Docker 未授权访问定时任务获取shell

六、漏洞修复

1、2375端口禁止对外开放。

2、使用加密协议进行传输,防止MITM攻击

3、更改网络访问控制,根据Swarm官方文档配置合理的访问规则

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容