前言

Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。

Zabbix Frontend 存在安全漏洞,该漏洞源于在启用 SAML SSO 身份验证(非默认)的情况下,恶意行为者可以修改会话数据,因为存储在会话中的用户登录未经过验证。未经身份验证的恶意攻击者可能会利用此问题来提升权限并获得对 Zabbix 前端的管理员访问权限。

Fofa

app="ZABBIX-监控系统" && body="saml"

POC

下载地址

https://github.com/Mr-xn/cve-2022-23131

利用方式

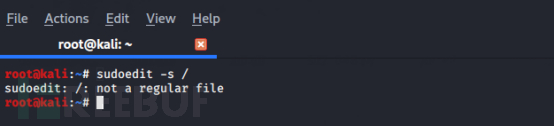

python cve-2022-23131.py <target> <Username> # 默认Username为Admin

漏洞利用

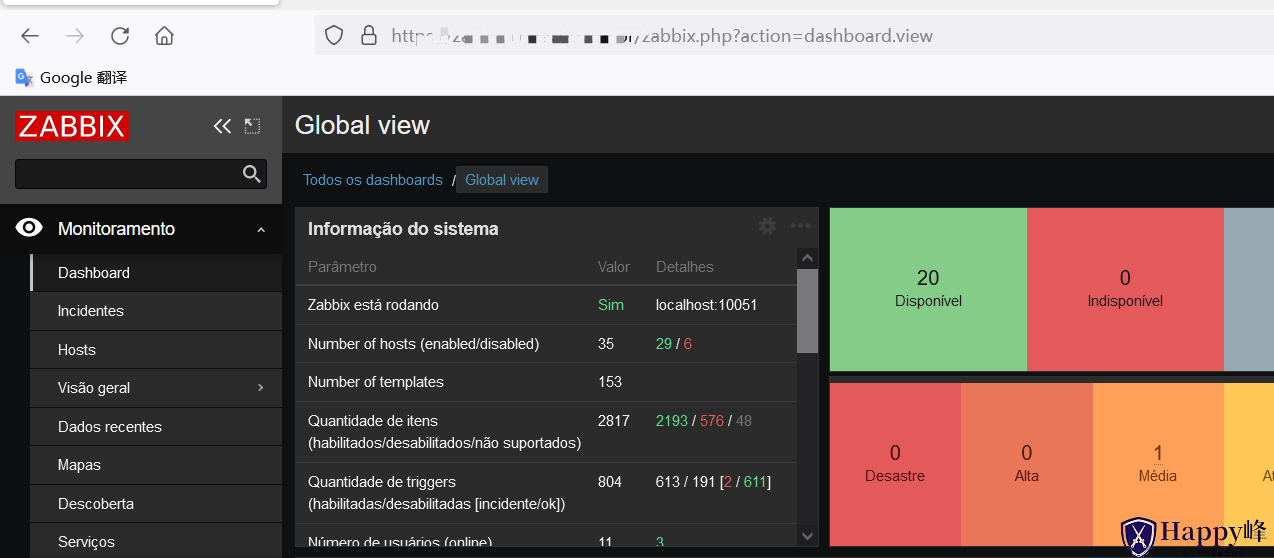

1.使用POC对网站发起请求,获得zbx_signed_session字段的cookie![图片[1]-(CVE-2022-23131)ZABBIX绕过 SAML SSO 身份验证-Happy峰](https://blog.chenjiangfeng.com/wp-content/uploads/2024/12/a2a21efe46a7c8dd5391fa8529f47bd3_cae51c6a-63df-4e1e-8a77-cd31047be554.png)

2.Firefox中更换请求Cookie,将刚刚获取到的zbx_signed_session替换掉当前请求中的zbx_session(只替换Value,KEYzbx_session不需要替换),替换之后点击Sign in with Single Sign-On (SAML)![图片[2]-(CVE-2022-23131)ZABBIX绕过 SAML SSO 身份验证-Happy峰](https://blog.chenjiangfeng.com/wp-content/uploads/2024/12/a2a21efe46a7c8dd5391fa8529f47bd3_a2745967-d3f9-4c4b-8429-c5cac1a443c7.png)

3.成功重定向到主页面

参考连接

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容